Сосредоточьтесь на интеграции безопасного процесса аутентификации, который соответствует потребностям вашей аудитории, будь то студенты колледжа или участники военно-патриотических мероприятий. Используйте многоуровневые стратегии, чтобы обеспечить надежную проверку личности пользователя при каждом взаимодействии. Рассмотрите возможность использования строгих паролей, многофакторных методов и зашифрованных соединений для защиты пользовательских данных.

Начните с разработки многопрофильного процесса входа в систему, когда пользователи могут получать доступ к различным типам контента или услуг в зависимости от их роли или предпочтений. Задействуйте механизмы аутентификации, обеспечивающие быстрый и простой доступ без ущерба для безопасности. Студенты или люди, проходящие военные сборы, оценят беспроблемный вход в систему, который требует минимальных усилий и при этом обеспечивает надежную защиту.

Воплощение командного духа в дизайне также имеет значение. Используйте понятный интерфейс и предлагайте пользователям инструкции, чтобы даже те, кто не имеет технических навыков, могли без труда завершить процесс. Дайте пользователям возможность настраивать параметры безопасности в соответствии с их потребностями, будь то личное или профессиональное использование. Поощряйте участников патриотических собраний, чтобы они чувствовали себя комфортно и при этом были уверены в безопасности своих данных.

Развитие навыков и настройка безопасности

Для обеспечения бесперебойного управления доступом на этапе создания системы безопасности приоритетным является внедрение надежных фреймворков и методов шифрования. Привлечение студентов из разных областей, например, из колледжей, специализирующихся на кибербезопасности или разработке программного обеспечения, может оказаться полезным. Их коллективный опыт гарантирует, что архитектура останется устойчивой к взломам.

Протоколы безопасности должны включать многоуровневую аутентификацию, в том числе двухфакторные методы. Это создает дополнительный барьер против несанкционированного доступа. Подготовка, подобная строгим тренировкам в военных лагерях или командным учениям, способствует сотрудничеству и созданию более надежной основы для вашей системы.

Кроме того, следует привлекать специалистов разных профилей, чтобы ни одна уязвимость не осталась незамеченной. Команда должна принимать участие в учениях по безопасности или тестовых симуляциях для имитации атак. Это поможет отточить механизмы реагирования системы и обеспечить более быстрое восстановление при обнаружении слабых мест.

Выбор правильного метода аутентификации для вашего сайта

При выборе метода аутентификации учитывайте как чувствительность ваших данных, так и ресурсы, доступные для управления безопасностью. Для пользователей, работающих в специализированных отраслях, таких как военная промышленность, или в многогранных отраслях, где важны особые навыки, очень важно адаптировать систему аутентификации к контексту. Выбор метода должен определяться участием различных членов команды, например тех, кто проходит военно-патриотическую подготовку в колледжах.

Понимание потребностей пользователей

Если ваши пользователи входят в состав организаций, в которых проводятся командные мероприятия и сложные приготовления, например в военных операциях или студенческих организациях, может потребоваться надежный подход к аутентификации. Для таких групп может потребоваться не только пароль. Многофакторная аутентификация (MFA) обеспечивает дополнительный уровень безопасности, требуя несколько форм проверки, что полезно для команд, участвующих в специализированных проектах или секретных операциях.

Оценка доступных методов аутентификации

Разные методы подходят для разных уровней риска. Для общих случаев использования может быть достаточно простого пароля, но для организаций, требующих повышенных мер безопасности, таких как студенты военных колледжей или команды, участвующие в напряженных операциях, следует рассмотреть более надежные методы. Например, биометрическая аутентификация может обеспечить более высокий уровень безопасности за счет использования уникальных физических характеристик.

Учитывая конкретные потребности пользователей, уровень их подготовки и ответственности, правильный метод аутентификации обеспечит необходимый баланс между безопасностью и удобством. Будь то среда колледжа или многопрофильной команды, основное внимание должно быть уделено защите конфиденциальных данных при сохранении простоты доступа для авторизованных лиц.

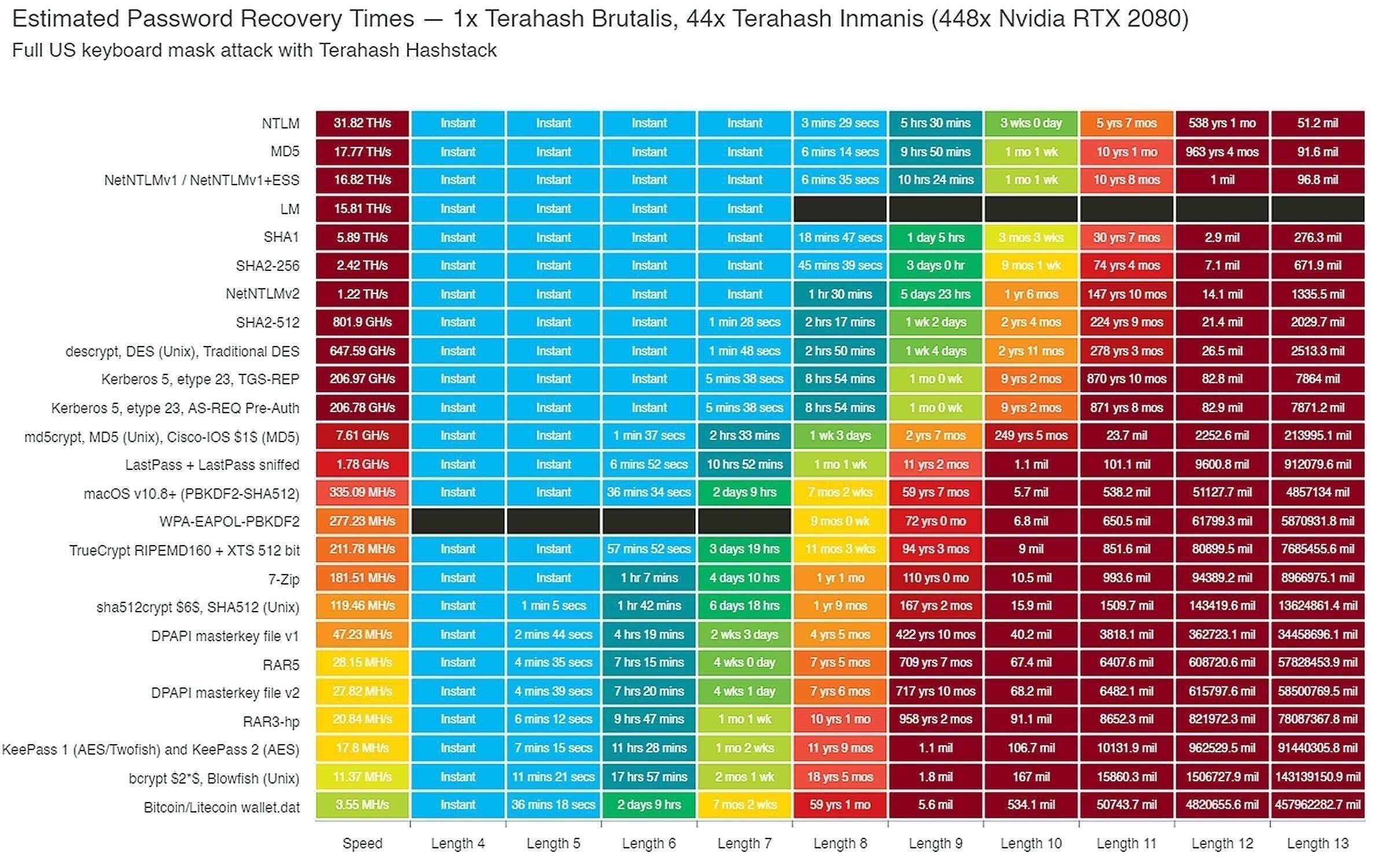

Настройка безопасного хранения и хэширования паролей

Используйте криптографические функции хэширования, такие как bcrypt или Argon2, для безопасного хранения паролей пользователей. Эти алгоритмы работают медленно, что затрудняет атаки методом перебора. Оба поддерживают автоматическое соление, которое добавляет дополнительный уровень безопасности, вводя случайное значение в пароль перед хэшированием.

Ключевые соображения для безопасного хранения паролей

Во-первых, убедитесь, что выбранный алгоритм хэширования поддерживает несколько итераций. Это увеличивает время вычислений, необходимое для взлома паролей. Используйте уникальную соль для каждого пользователя, чтобы предотвратить атаки на радужные таблицы. Кроме того, храните только хэшированный пароль и соль, а не версию пароля в открытом виде.

Интеграция с логикой приложений

Убедитесь, что код приложения безопасно проверяет пароли на этапе аутентификации. Получив введенный пароль, хэшируйте его с помощью того же алгоритма и соли, что и хранящийся. Если полученный хэш совпадает с хранимым, пользователь проходит аутентификацию. Не храните и не передавайте конфиденциальные данные открытым текстом по сети, всегда используйте TLS-шифрование.

Для многоступенчатой проверки используйте многоуровневый подход, включающий хэширование пароля и многофакторную аутентификацию, что еще больше усиливает безопасность. Наконец, регулярно проверяйте и обновляйте механизм хэширования в соответствии с развивающимися криптографическими стандартами, чтобы идти в ногу с совершенствованием протоколов безопасности.

Интеграция многофакторной аутентификации для дополнительной безопасности

Внедрение многофакторной проверки значительно повышает уровень безопасности любой платформы, поскольку для получения доступа требуется не только пароль. В этом методе используется сочетание того, что знает пользователь, например PIN-кода или пароля, и того, чем он обладает, например смартфона или биометрических данных.

Пошаговая настройка

Начните с включения двухфакторной аутентификации (2FA) в настройках вашей платформы. Большинство систем предлагают возможность использовать приложения для аутентификации, такие как Google Authenticator или Authy, которые генерируют коды, чувствительные к времени. Эти приложения обеспечивают более высокий уровень безопасности по сравнению с SMS-методами, которые уязвимы для перехвата.

Для организаций, в которых сотрудники участвуют в специализированных командах или проходят военную подготовку, использование более продвинутых методов проверки, таких как аппаратные токены или смарт-карты, может обеспечить дополнительный уровень защиты. Эти методы требуют наличия физических предметов, что снижает вероятность несанкционированного доступа даже в случае компрометации пароля.

Соображения по обучению и внедрению

Обучение пользователей правильной настройке и использованию многофакторной проверки очень важно. Например, студенты, работающие в многопрофильной среде, или те, кто занимается военно-патриотической деятельностью, должны быть обучены тому, как безопасно управлять своими методами проверки. Убедившись, что все члены команды понимают важность защиты своих учетных данных, вы сведете к минимуму риск человеческой ошибки, которая остается одной из главных угроз в сфере кибербезопасности.

Внедрение многофакторных методов в системы, в которых участники участвуют в коллективной деятельности, например в лагерях оборонной подготовки или других структурированных средах, помогает обеспечить защиту конфиденциальной информации и защиту учетных данных каждого члена команды от несанкционированного доступа.

Управление сеансами и процедуры выхода пользователей из системы

Обеспечьте завершение сеанса после установленной продолжительности бездействия. Это предотвратит несанкционированный доступ, если пользователь забудет выйти из системы. Рекомендуется надежно хранить данные сеанса, например в зашифрованных файлах cookie, чтобы снизить риск перехвата сеанса.

Тайм-аут и истечение срока действия сеанса

Установите разумное время ожидания сеанса, учитывая потребности аудитории. Например, для пользователей, участвующих в мероприятиях, требующих выполнения нескольких шагов, таких как курсы военной или патриотической подготовки, сеанс может длиться дольше. Однако тайм-аут все равно должен соблюдаться, даже при длительном бездействии. Очень важно, чтобы пользователи были проинформированы о времени, оставшемся до автоматического выхода из системы.

Безопасные процедуры выхода из системы

Всегда предоставляйте четкий способ выхода из системы. При выходе из системы немедленно аннулируйте сеанс и убедитесь, что все данные, связанные с сеансом, надежно удалены. Этот шаг необходим для предотвращения повторного использования сессии неавторизованными лицами. Для студентов, участвующих в междисциплинарных мероприятиях или тренингах, таких как военные учения, процесс выхода должен быть простым и легкодоступным из всех разделов платформы.

Обеспечение безопасной передачи данных с помощью протокола HTTPS

Включите протокол HTTPS для защиты всех обменов данными между клиентом и сервером, особенно если речь идет о конфиденциальной информации. Шифрование, обеспечиваемое HTTPS, гарантирует, что передаваемые данные останутся нечитаемыми для неавторизованных третьих лиц.

- Убедитесь, что на сервере правильно настроены сертификаты SSL/TLS. Это гарантирует шифрование данных во время передачи, защищая от атак типа «человек посередине».

- Используйте надежные шифры и протоколы в конфигурации сервера, чтобы избежать уязвимостей. Регулярно обновляйте протоколы SSL/TLS до последних версий, чтобы избежать известных эксплойтов.

- Используйте HTTP Strict Transport Security (HSTS) для принудительного использования HTTPS для всех соединений, предотвращая любые атаки на понижение.

- Для веб-сайтов, работающих с платежами или другими конфиденциальными данными пользователей, внедряйте функцию привязки сертификатов для предотвращения атак самозванства, чтобы пользователи подключались только к доверенным серверам.

- Следите за сроками действия SSL-сертификатов и своевременно обновляйте их, чтобы обеспечить бесперебойную работу безопасных соединений.

Внедрение HTTPS не только защищает данные пользователей, но и повышает доверие к сайту, что очень важно в условиях конкуренции, когда безопасность является приоритетом.

Тестирование и мониторинг систем аутентификации на предмет уязвимостей

Регулярное тестирование на проникновение — ключевой компонент для выявления слабых мест в механизмах аутентификации. Тестировщики должны имитировать различные методы атак, такие как грубая сила, вброс учетных данных и фиксация сеанса, чтобы оценить, насколько хорошо система противостоит попыткам несанкционированного доступа. Кроме того, можно использовать автоматизированные инструменты для проверки распространенных уязвимостей в протоколах аутентификации, таких как SQL-инъекции или межсайтовый скриптинг (XSS), которые могут скомпрометировать учетные данные пользователей.

Проведение аудита управления доступом на основе ролей (RBAC)

Аудиты RBAC должны проводиться для того, чтобы убедиться в правильности предоставления привилегий доступа. В ходе таких проверок проверяется, что пользователи, включая студентов и преподавателей, не получают больше прав, чем требуется для их ролей. В военной и образовательной среде, например в многопрофильных колледжах, права доступа должны строго контролироваться, чтобы предотвратить несанкционированный доступ к важным ресурсам. Это особенно важно во время военно-патриотических сборов, где участники могут неосознанно подвергнуться воздействию уязвимых мест в системе.

Мониторинг подозрительной активности

Постоянный мониторинг необходим для обнаружения и реагирования на любые необычные действия по входу в систему. Инструменты мониторинга должны быть настроены таким образом, чтобы отмечать попытки обойти механизмы аутентификации, например, повторяющиеся неудачные попытки входа в систему или доступ из неожиданных мест. Сбор журналов всех попыток входа в систему и анализ в режиме реального времени помогают выявить закономерности, которые могут свидетельствовать о потенциальных нарушениях. Такая бдительность крайне важна во время сбора и подготовки военно-патриотических сил, где безопасность имеет первостепенное значение.